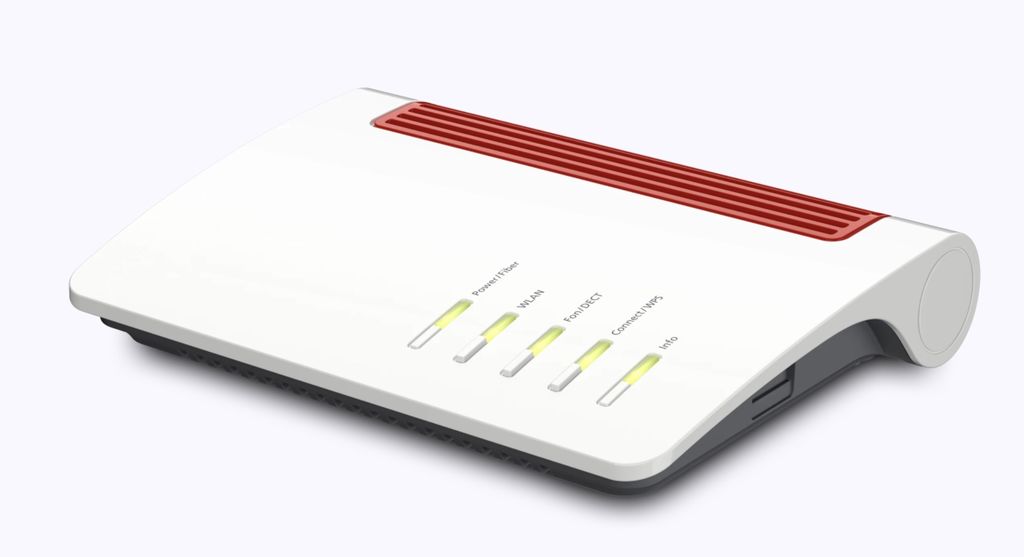

Molti dei nostri lettori avranno notato che i router AVM hanno ricevuto un aggiornamento di sicurezza quasi universale per FRITZ!OS versione 7.57. Mentre gli stessi AVM finora sono rimasti in silenzio riguardo alla vulnerabilità, le informazioni sulla vulnerabilità sono trapelate da tempo.

Gli aggressori sarebbero riusciti ad accedere ai FRITZ!Box e a modificarne la configurazione. In heise.de Qualcuno ha trovato qualcuno che ha paragonato la versione attuale del FRITZ!OS ad una versione debole. Heise non fornisce tutti i dettagli su questa lacuna, ma quanto condiviso è in realtà sufficiente per capire quanto sia grave.

Si è scoperto che gli aggiornamenti colmano effettivamente una vulnerabilità nel server web che consente agli aggressori di sovrascrivere la configurazione del Fritz!Box. La vulnerabilità non colpisce solo il Fritz!Box ma anche i ripetitori. Una scoperta importante è che la vulnerabilità può essere sfruttata anche se l’accesso remoto all’interfaccia web è disabilitato.

Un utente malintenzionato può facilmente indirizzare la sua vittima a un sito web che punta all’interfaccia web della rete interna, ad esempio tramite Cross-Site Request Forgery (CSRF) o reindirizzamenti. La disabilitazione dell’accesso online all’interfaccia web o l’utilizzo di una password complessa non fornisce protezione contro tali attacchi perché non è richiesta alcuna password.

Trasparenza: questo articolo contiene link di affiliazione. Cliccandoci sopra andrai direttamente al fornitore. Se decidi di effettuare un acquisto lì, riceveremo una piccola commissione. Niente cambia il prezzo per te. I link di affiliazione non hanno alcuna influenza sui nostri report.

“Incurable thinker. Food enthusiast. Subtly charming alcohol scholar. Pop culture advocate.”

More Stories

Ecco come vivere l’eclissi di superluna il 18 settembre

Santa Monica dà il benvenuto ai giocatori PC con nuove funzionalità

Microcontrollori: collaborazione in tempo reale nel cloud Arduino