È leader di mercato tra gli outlet in Italia con promozioni: Filippo Maffioli. Il mercato fuori prezzo è cresciuto in...

Le unghie acriliche sono diventate un accessorio di moda molto popolare, non solo per gli adulti, ma anche per i...

CasaLo sappiamocondizione: 19 settembre 2024, 4:58da: Tanja BannerInsisteDivideAl mattino presto la superluna sarà parzialmente coperta dall'ombra della Terra e in...

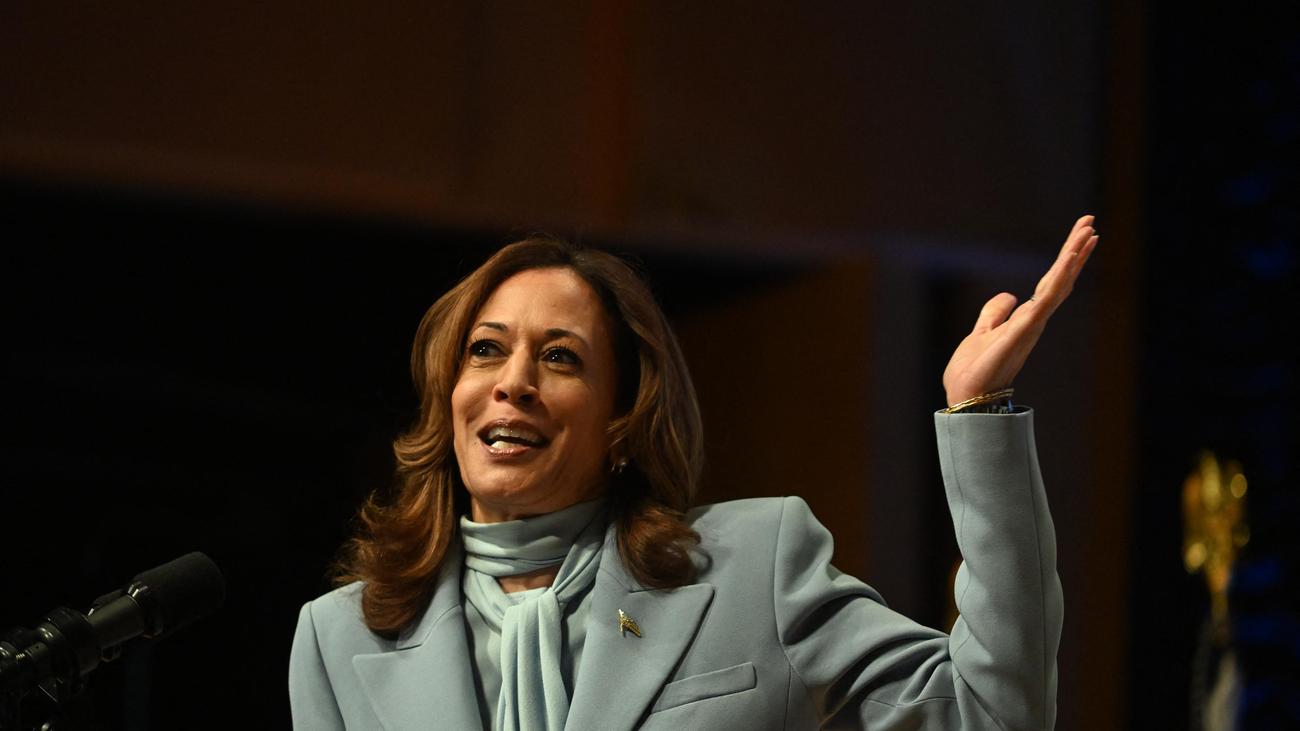

Candidato democratico Kamala Harris Secondo un sondaggio d'opinione sulle elezioni presidenziali americane, in due stati molto importanti lei è molto...

Luca. Peggior incidente in Italia: donna perde il controllo dell'auto e travolge pedoni Morirono due adolescenti tedeschi. In un catastrofico...

Ultimo a entrare, primo a uscire: tra tutte le cose, uno studio rivela che le aree del cervello più nuove...

Un errore fatale salva il Paris Saint-Germain Haaland non segna un gol e Gundogan sbaglia molto tardi 18 settembre 2024...

Al: 18 settembre 2024 alle 21:06 La Federal Reserve americana ha iniziato a tagliare i tassi di interesse, con un...

Circa due mesi dopo che Ralf Schumacher (49) ha reso pubblica la sua relazione con Etienne Bousquet Cassagne (34), ci...

La saga ricca di azione di Kratos "God of War Ragnarök" è stata rilasciata per PC. Con esclusive innovazioni di...