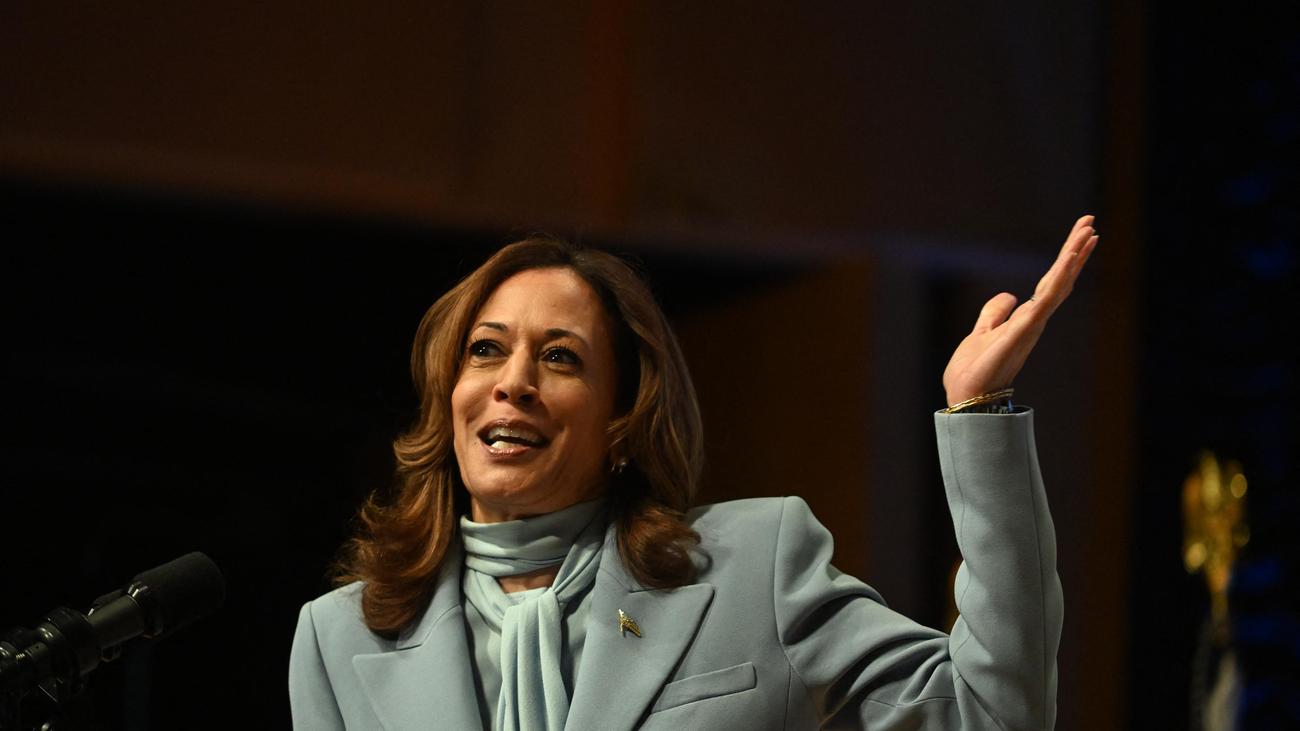

In condizioni diverse da Corona, la mano ferma e coraggiosa dell’IT Security Officer (IT-SiBe) era sulla mia spalla. Quindi la sua domanda viene visualizzata nella mia casella di posta di Outlook: “L’ho acceso apposta?” Nella mia mente, riporto immediatamente ciò che ho cliccato, digitato e sfogliato nelle ultime ore. Uff, fortunatamente solo le cose serie: e-mail, SharePoint, Ticker, Twitter. Ma allora perché l’antivirus si è lamentato? Dopo una ventiduesima chiamata del team con IT-SiBe, è diventato chiaro: sono un incidente di sicurezza, il livello di vulnerabilità CVSS è 10/10 e il mio dito è già sul pulsante di accensione del mio laptop. Quattro, tre, due, uno, morti. Fai un respiro profondo.

Presenta vulnerabilità al rischio e scrittura su Internet: nel suo lavoro principale come ricercatore di sicurezza presso HiSolutions AG, David Fuhr si infuria e lascia slancio in questa colonna sugli incidenti attuali e sulle realtà globali della sicurezza delle informazioni. Oltre ai nuovi articoli, vengono visualizzati anche gli articoli già stampati in iX, sempre con un aggiornamento completo dell’attuale situazione della sicurezza.

Mentre conduco il buon pezzo alla scientifica aziendale e mi viene fornito il mio computer di backup, ho un momento per riflettere sul messaggio di Endpoint Protection. Log4Shell, sulla mia macchina? Che stupido! O c’è qualcosa di molto marcio qui – o il mio karma mi ha morso gravemente: dopotutto, ho passato ore a cercare “le vulnerabilità più gravi di tutte” negli ultimi giorni. Potresti servirmi, giusto? In qualità di ricercatore di sicurezza, sei caduto nel mirino della criminalità informatica internazionale? Sicuramente molto onore…

Caratteristica con insidie

Log4Shell, una seria “caratteristica” dell’onnipresente libreria di registrazione Java Log4j, è molto importante in termini di facilità d’uso. È sufficiente registrare una stringa adatta, quindi il sistema di elaborazione farà sostanzialmente quello che voglio.

Ciò significa che Log4Shell vive correttamente nel bioambiente preferito da qualsiasi malware: nelle crepe tra diversi livelli di astrazione. Siamo ancora nel contenuto o già nel codice? Ogni cambio di media, ogni traduzione, ogni analisi e ogni interpretazione di solito offre opportunità per uscire da un percorso predeterminato. [Anm. d. Autors: Diese Anmerkung des Autors bitte stehen lassen und ihm unbedingt bei Twitter folgen!]

Da qui l’ingegnosa arte oscura di riunire molti di questi piccoli insetti in potenti “strane macchine” che poi attaccano. Log4Shell rappresenta una porta dell’hangar insolitamente grande per una vulnerabilità, con la quale posso semplicemente raschiare i miei comandi richiesti.

Ma cosa vuole un exploit Log4j sul tuo laptop Windows? E anche nella cache di Chrome, dove è stato trovato? Non ho nemmeno installato Java… quindi dovresti puntare a qualcosa di completamente diverso. O la soluzione all’intera faccenda è un cliché o abbiamo un problema reale. Perché i record possono essere passati da un sistema all’altro. Un utente malintenzionato potrebbe sfruttare la vulnerabilità altrove. Ad esempio in SIEM, che in realtà dovrebbe portare sicurezza. Quasi come un jackpot.

Il paradosso dello scanner antivirus

La partizione di emergenza nell’immagine del disco rileva rapidamente: ho eseguito una ricerca “troppo approfondita” – l’antivirus “paranoico” ha descritto erroneamente il vettore di attacco per il vettore di attacco. Un falso allarme, un “falso positivo”, era precedentemente chiamato “errore di tipo I”. Questo è uno dei rischi delle misure di sicurezza e un buon esempio dell’attrito tra la disponibilità da un lato e tutti gli altri obiettivi di sicurezza dall’altro. Si potrebbe quasi essere tentati di riprendere il vecchio dibattito sul senso e sull’assurdità o sul vantaggio rispetto al danno dello scanner antivirus, ma ne parleremo in un altro momento.

Equilibrio questa volta: oltre a un po’ di eccitazione, c’è stata una perdita di produttività di due ore per me, IT-SiBe e il collega forense e IT, il tutto in un giorno di tempo di lavoro sprecato. Non male considerando il danno che sarebbe stato fatto se questo fosse stato un vero attacco. E se non applichiamo più strati di protezione in profondità.

Paralizzato dal falso allarme?

Tuttavia, è allarmante quanto poco sforzo si possa fare per innescare falsi allarmi che potrebbero chiudere per giorni altre organizzazioni minori. Dopotutto, non tutte le aziende hanno professionisti forensi e pochissimi possono dire con certezza se hanno trovato e riparato tutte le istanze di Log4j.

Quindi è importante attirare l’attenzione a doppio senso sulle future vulnerabilità del secolo, nonché su campi, foreste e prati: cosa mi accadrebbe se mi perdessi qualcosa? Ma anche: e se mi permettessi di origliare, lasciassi che l’anello cacciasse?

Questa colonna è apparsa originariamente su iX 3/2022.

(ur)

“Studente amichevole. Giocatore certificato. Evangelista dei social media. Fanatico di Internet. Cade molto. Futuro idolo degli adolescenti.”

More Stories

La Federal Reserve americana taglia il tasso di interesse di riferimento di 0,5 punti percentuali

DER BUSINESS Travel vince con rinomate aziende del settore televisivo e medico

Aura 03: Piccola, elettrica, ma con molta brillantezza