Il professor Matthi Vanhoof, che ha anche monitorato vulnerabilità come TunnelCrack, KRACK Attack e Dragonblood, ha scoperto una nuova vulnerabilità WLAN. È una vulnerabilità chiamata confusione SSID.

annuncio

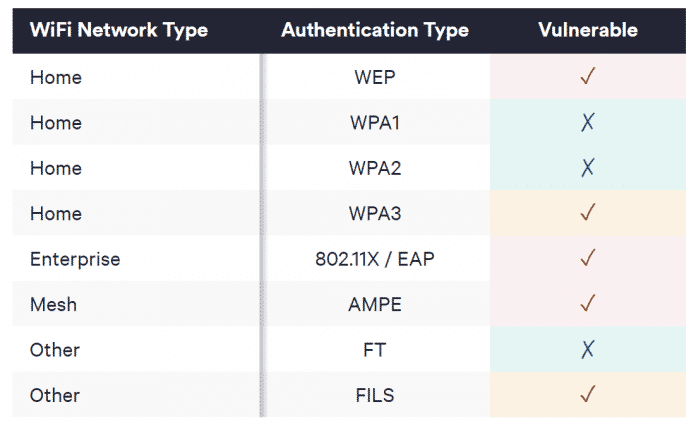

Non tutti i protocolli WiFi sono vulnerabili agli attacchi di disturbo dell’SSID.

(Immagine: Top10VPN)

In termini semplici, un attacco di questo tipo funziona attraverso un attore malintenzionato che falsifica l’SSID della rete di destinazione e quindi reindirizza le connessioni attraverso se stessa in modo che i client accedano al punto di accesso falso. Se la vittima vuole connettersi a una rete affidabile ed è disponibile una seconda rete con gli stessi dati di autenticazione, ad esempio una WLAN, un attacco è possibile. L’intero traffico di rete diventa aperto agli aggressori: le connessioni non crittografate possono essere esposte e possono essere avviati ulteriori attacchi contro le vittime. Gli aggressori possono tentare di contrabbandare malware in questo modo.

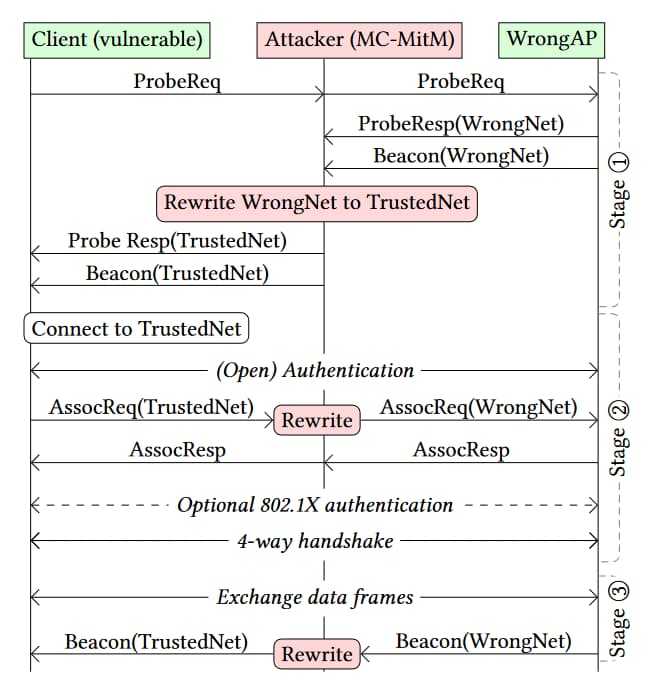

Attacco con confusione SSID

Più in dettaglio, lo scenario di attacco si presenta così: un utente malintenzionato in modalità man-in-the-middle intercetta i pacchetti WLAN che si verificano durante una normale scansione della rete tra il punto di accesso reale (AP) e il client WLAN della vittima. Cambia gli SSID della rete attendibile con quelli della rete “dannosa” prima di reindirizzarli alle destinazioni originali. La vittima vede pacchetti di risposta che sembrano provenire dalla rete attendibile, anche se si tratta del punto di accesso dannoso dell’aggressore.

Durante l’autenticazione, l’aggressore intercetta i pacchetti della vittima e sostituisce l’SSID della rete fidata con quello della rete falsa prima di inoltrarli al punto di accesso reale, completando l’autenticazione. Ciò che accade ora dipende dal protocollo WLAN utilizzato, ma finché l’SSID non viene incluso nel processo di derivazione PMK (pairwise master key), l’attacco avrà successo. A questo punto gli aggressori possono intercettare tutti i messaggi della vittima, riscriverli e inoltrarli al punto di accesso reale.

Un diagramma che mostra un attacco di offuscamento dell’SSID.

(Immagine: Top10VPN)

Non tutti i protocolli WLAN sono vulnerabili agli attacchi, ad esempio perché l’SSID è integrato nella Dual Master Key (PMK). Vanhoef classifica l’autenticazione WPA1 e WPA2 o FT come sicura. WEP, che comunque non è più sicuro da usare, è ora vulnerabile, così come il nuovo e più sicuro WPA3. Secondo l’elenco, anche le reti 802.11X/EAP e mesh con autenticazione AMPE sono vulnerabili alla confusione degli SSID.

Protezione contro gli attacchi di confusione SSID

In Panoramica delle vulnerabilità legate alla confusione SSID Gli autori menzionano anche potenziali contromisure per proteggersi dagli attacchi. Ciò include modifiche agli standard WLAN: Wi-Fi 7 offre la possibilità di protezione beacon, contrastando tali attacchi. Nello specifico, gli amministratori di rete possono impedire il riutilizzo dei dati di accesso tra SSID. Le reti aziendali dovrebbero utilizzare i loro nomi comuni per l’autenticazione Radius; In una rete domestica è utile una password di accesso separata per ciascun SSID. Tuttavia, secondo l’elenco dei protocolli interessati, il passaggio da WPA3 a WPA2 può anche rappresentare una soluzione temporanea rapida e più pratica.

AVM non ha ancora risposto alla richiesta del sito online Heise su come gli esperti di rete abbiano valutato il divario e se siano state interessate, ad esempio, reti mesh ampiamente diffuse contenenti ripetitori Fritz. D’altro canto, Lancôme ha bisogno di più tempo per condurre una valutazione complessiva.

(il tuo sangue)

“Incurable thinker. Food enthusiast. Subtly charming alcohol scholar. Pop culture advocate.”

More Stories

Ecco come vivere l’eclissi di superluna il 18 settembre

Santa Monica dà il benvenuto ai giocatori PC con nuove funzionalità

Microcontrollori: collaborazione in tempo reale nel cloud Arduino